Nach der Veröffentlichung der „EBA-Leitlinien für IKT und Sicherheitsrisikomanagement“ (EBA ICT Guidelines) durch die Europäische Bankenaufsichtsbehörde (EBA) im November 2019 zur Schaffung einheitlicher Anforderungen an das Management von Informationstechnik und Informationssicherheit für Kreditinstitute, Wertpapierfirmen und Zahlungsdienstleister im europäischen Binnenmarkt wurden aufgrund der erforderlichen Umsetzung in nationales Recht die BAIT seitens der BaFin auf Anpassungs- und Ergänzungsbedarf geprüft.

Hierbei wurden den BAIT die drei neuen Kapitel „Operative IT-Sicherheit“, „IT-Notfallmanagement“ und „Kundenbeziehungen mit Zahlungsdienstnutzern“ hinzugefügt sowie Konkretisierungen und redaktionelle Änderungen in den Bestandskapiteln vorgenommen. Die Inhalte zum Kapitel „Kundenbeziehungen mit Zahlungsdienstnutzern“ sollen später im Rahmen eines separaten Rundschreibens „Zahlungsdiensteaufsichtliche Anforderungen an die IT“ (ZAIT) konsultiert werden und anschließend in der finalen Fassung in die BAIT einfließen.

Hinweis: Die Konsultation endete Ende November 2020. Die finale Veröffentlichung wird im ersten Quartal 2021 erwartet. Wie bei der Veröffentlichung der BAIT 10/2017 ist auch diesmal mit einem sehr kurzen Umsetzungszeitraum zu rechnen, da die Anforderungen aus den EBA ICT Guidelines seitens der Aufsicht als „grundsätzlich bekannt“ vorausgesetzt werden.

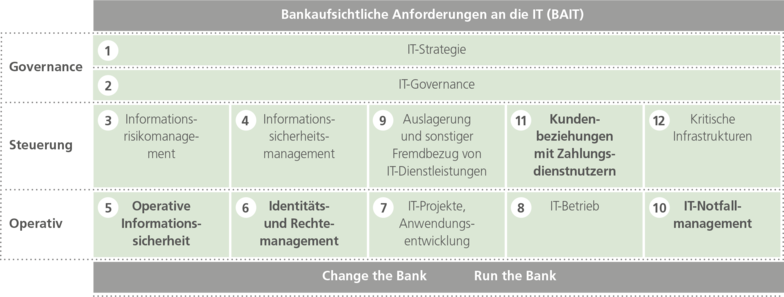

Die Bankaufsichtlichen Anforderungen an die IT sind künftig in folgende zwölf Kapitel unterteilt:

© Übersicht 1: Künftiger Aufbau der BAIT

© Übersicht 1: Künftiger Aufbau der BAIT

Mit der Einführung der neuen Kapitel „Operative Informationssicherheit“ und „IT-Notfallmanagement“ decken die BAIT künftig alle grundlegenden Themen des IT-Grundschutzes ab. Die Anforderungen sind somit nicht gänzlich neu, werden aber nun durch die Aufsicht einheitlich und verbindlich definiert. Dies sorgt auf Seite der Adressaten immerhin für Klarheit, was von der Aufsicht bei der Ausgestaltung der IT-Systeme und der dazugehörigen IT-Prozesse konkret erwartet wird.

Hinweis: Das in der Vorbemerkung der BAIT genannte Prinzip der doppelten Proportionalität (vgl. AT 1 Tzn. 3, 5 und 7 sowie AT 2.1 Tz. 2 MaRisk) bezieht sich erfahrungsgemäß auf den Umfang und die Detailliertheit der Umsetzung der Anforderungen. Grundsätzlich sind alle Anforderungen der BAIT bei der Ausgestaltung der IT-Systeme und IT-Prozesse inhaltlich zu berücksichtigen.

Das neue Kapitel 5 „Operative Informationssicherheit“ setzt die Anforderungen aus Kapitel 4 „Informationssicherheitsmanagement“ funktional in die Praxis um:

- Implementierung von angemessenen Informationssicherheitsmaßnahmen und -prozessen: Schwachstellenmanagement, Netzwerksegmentierung und -kontrolle, sichere Konfiguration und Härtung der IT-Systeme, Einsatz von Kryptographie, mehrstufiger Schutz der IT-Systeme, Perimeterschutz

- Frühzeitige Identifizierung von Gefährdungen des Informationsverbundes durch Protokollierung und regelbasierte Auswertungen sowie forensische Analysen

- Security Incident Event Management (SIEM) zur zeitnahen Analyse und Reaktion auf sicherheitsrelevante Ereignisse, ggf. Einrichtung eines Security Operations Centers (SOC)

- Regelmäßige Sicherheitsüberprüfungen durch Abweichungsanalysen, Schwachstellenscans, Penetrationstests und Simulationen von Angriffen

Hier hatten die Institute bisher mehr Freiräume. Nun gibt es konkrete Vorgaben zur Ausgestaltung der Informationssicherheitsprozesse, die jedoch bei der institutsspezifischen Umsetzung durchaus Herausforderungen mit sich bringen können. Insbesondere der Aufbau eines SIEM und dessen Skalierung auf die individuellen Gegebenheiten sowie die Definition sinnvoller regelbasierter Auswertungen zur Identifizierung von Gefährdungen erfordert i. d. R. spezielle Kenntnisse.

Das neue Kapitel 10 „IT-Notfallmanagement“ war seitens der BaFin schon länger angekündigt und konkretisiert die Anforderungen des ebenfalls novellierten AT 7.3 MaRisk:

- Erstellung eines Notfallkonzepts mit IT-Notfallplänen für alle IT-Systeme, die zeitkritische Aktivitäten und Prozesse unterstützen

- Wiederanlauf-, Notbetriebs- und Wiederherstellungspläne für alle zeitkritischen Aktivitäten und Prozesse

- Festlegung der kritischen Parameter (Wiederanlaufzeit / RTO, max. Datenverlust / RPO) unter Berücksichtigung von Abhängigkeiten von vor- und nachgelagerten Geschäftsprozessen

- Durchführung mindestens jährlicher IT-Notfalltests für alle IT-Systeme, die zeitkritische Aktivitäten und Prozesse unterstützen

- Einrichtung eines ausreichend entfernten (redundanten) Rechenzentrums für den Notbetrieb bis zur Wiederherstellung des IT-Normalbetriebs.

Inhaltlich bietet dieses Kapitel wenig Überraschungen, da Notfallprozesse schon seither sowohl gemäß AT 7.3 MaRisk als auch aus Eigeninteresse vorzuhalten sind und das grundsätzliche Vorgehen aus dem BSI Standard 100-4 „Notfallmanagement“ hinlänglich bekannt ist. Neu sind die zwingend jährliche Durchführung von Notfalltests zeitkritischer IT-Systeme und die Vorgabe zur Einrichtung eines „ausreichend entfernten“ Notfall-Rechenzentrums. Letztere Formulierung birgt durchaus Diskussionspotenzial.

Hinweis: Die Umsetzung der Anforderungen hinsichtlich der operativen Informationssicherheit und des IT-Notfallmanagements in die Praxis ist erfahrungsgemäß zeit- und kostenintensiv (abhängig vom bereits erreichten Reifegrad). Dies betrifft insbesondere die Themen SIEM, SOC und Notfall-Rechenzentrum. In der Regel dürfte auch externes Know-how zur Umsetzung erforderlich sein. Bei den vorgenannten Themen wird im Übrigen nicht nur das Umsetzungsprojekt das IT-Budget belasten, sondern voraussichtlich auch der künftige Regelbetrieb.

Im Folgenden sind die wesentlichen Änderungen in den bestehenden Kapiteln der BAIT zusammengefasst:

Themenbereich | Änderung der Anforderungen (Auszug) |

IT-Strategie | - Expliziter Hinweis auf AT 7.2 Tz. 2 MaRisk: Integrität, Verfügbarkeit, Authentizität und Vertraulichkeit der Daten - Zuordnung gängiger Standards auch auf Bereiche der Informationssicherheit explizit erforderlich - Es sind Aussagen zur Schulung und Sensibilisierung zur Informationssicherheit erforderlich |

IT-Governance | - Lediglich redaktionelle Änderungen |

Informationsrisiko-management | - Konkretisierung der Definition des Informationsverbundes: geschäftsrelevante Informationen, Geschäfts- und Unterstützungsprozesse, IT-Systeme, IT-Prozesse, Netz- und Gebäudeinfrastrukturen, Abhängigkeiten von und Schnittstellen zu Dritten - Es ist auf die Angemessenheit des Sollmaßnahmenkatalogs zu achten. - Das Informationsrisikomanagement hat die Soll-Ist-Vergleiche zu koordinieren und zu überwachen. - Die Behandlung der Risiken ist kompetenzgerecht zu genehmigen. - Laufende Überwachung der Bedrohungslage und Schwachstellenprüfung/-bewertung Ergreifen wirksamer technischer und organisatorischer Maßnahmen |

Informationssicherheitsmanagement | - Betonung der Gesamtverantwortung der Geschäftsleitung für die Informationssicherheit - Richtlinie für physische Sicherheit (z. B. Perimeter- und Gebäudeschutz) erforderlich - Informationssicherheitsvorfälle sind zeitnah zu analysieren (Abgrenzung von Störungen) - Richtlinie für Test und Überprüfung der Maßnahmen zum Schutz der Informationssicherheit erforderlich - Kontinuierliches Sensibilisierungs- und Schulungsprogramm der Mitarbeiter für Informationssicherheit mit Lernerfolgskontrolle |

Identitäts- und Rechtemanagement | - Umbenennung von Benutzerberechtigungsmanagement in Identitäts- und Rechtemanagement - Konkretisierung des Sparsamkeitsgrundsatzes bei der Berechtigungsvergabe („Need-to-know“ und „Least-Privilege“) - Jegliche Zugriffs-, Zugangs- und Zutrittsrechte auf Bestandteile bzw. zu Bestandteilen des Informationsverbundes sollten standardisierten Prozessen und Kontrollen unterliegen. - Dies betrifft den Zugang zu IT-Systemen und IT-Anwendungen, den Datenzugriff sowie Zutrittsrechte zu Räumen in Abhängigkeit vom ermittelten Schutzbedarf (Rechenzentrum!) - Zugriffsberechtigungen sind auf allen Ebenen zu betrachten (Betriebssysteme, Datenbanken, Anwendungen) - Auch technische User sind explizit ins Berechtigungskonzept aufzunehmen. - Unverzügliche Deaktivierung / Löschung von Berechtigungen bei Ausscheiden von Mitarbeitern - Starke Authentifizierung im Falle von Fernzugriffen |

IT-Projekte, Anwendungsentwicklung | - Festlegung organisatorischer Grundlagen für IT-Projekte (Mindestinhalte) - Verantwortlich für Erhebung, Bewertung, Genehmigung von Anforderungen sowie für die Definition von Akzeptanz- und Testkriterien und die Durchführung der Abnahmetests sind die Fachbereiche! - Die Integrität des Quellcodes ist während Entwicklung, Test und Betrieb sicherzustellen. - Maßnahmen zum Schutz der Informationen schließen auch Penetrationstests ein. |

IT-Betrieb | - Erhebung, Planung und Überwachung des Kapazitätsbedarfs und der Leistung der IT-Systeme - Definition von Standardprozessen bei Störungen - Empfehlung des Einsatzes standardisierter Incident- und Problemmanagement-Lösungen |

Auslagerungen und IT-Dienstleistungen | - Lediglich redaktionelle Änderungen - Aber Beachtung der Auswirkung der Änderungen in AT 9 MaRisk auf IT-Auslagerungen erforderlich: - Schriftlicher Auslagerungsvertrag - Definition von KPI für die Dienstleistungsgüte - Spezifizierung der Informations- und Prüfrechte (auch Zugangsrechte zu Verwaltung und Rechenzentrum!) - Regelungen zu Werten und Verhaltenskodex - Datenschutzrechtliche Bestimmungen - Umsetzung von Notfallkonzepten Zentraler Auslagerungsbeauftragter |

Kritische Infrastrukturen | - Lediglich redaktionelle Änderungen |

Insgesamt wird in der vorliegenden BAIT-Novelle die Verantwortung der Geschäftsleitung für die Informationstechnik und die Informationssicherheit betont. Die Anforderungen erfordern eine gesamtbankweite Betrachtung der Themen und keine fokussierte IT-Sicht. Dies wird vor dem Hintergrund der zunehmenden Digitalisierung der Geschäftsmodelle und der steigenden Bedrohung durch Cyber-Angriffe zunehmend wichtiger. Die Erweiterungen und Ergänzungen in den BAIT betreffen im Übrigen auch die IT-Dienstleister von Banken und Finanzdienstleistern und hierbei insbesondere Rechenzentrumsdienstleister, bei denen rechnungslegungsrelevante Daten verarbeitet und verwaltet werden. Auch diese müssen ihre Prozesse überprüfen und gegebenenfalls Maßnahmen ergreifen, um im Rahmen bestehender Auslagerungen die für sie ebenfalls geltenden regulatorischen Vorgaben zu erfüllen.

Hinweis: Die erweiterten Anforderungen der BAIT sind bereits jetzt bei aufsichtsrechtlichen IT-Sonderprüfungen im Fokus der Prüfer. Die Neuerungen und Konkretisierungen sollten daher möglichst kurzfristig in die IT-Prozesse und IT-Verfahren integriert werden. Aufgrund der zu erwartenden kurzen Umsetzungsfrist ist es sinnvoll, kurzfristig eine Gap-Analyse durchzuführen, um die institutsspezifischen Handlungsbedarfe frühzeitig zu erkennen. Entsprechende Umsetzungsprojekte sollten für 2021 geplant und zeitnah begonnen werden, um Feststellungen durch IT-Revision und Jahresabschlussprüfer sowie gegebenenfalls der Aufsicht möglichst zu vermeiden.