Aus diesem Grund hat die EZB im Mai 2018 das erste zentrale gemeinsame europäische Rahmenwerk zur Prüfung der Widerstandsfähigkeit von Unternehmen und Behörden aus dem Finanzsektor gegenüber Cyberattacken verabschiedet - „Threat Intelligence-based Ethical Red Teaming“, kurz „TIBER-EU“.

TIBER-EU geht durch stetig wachsende Sicherheitsanforderungen mit „Red Teaming“ über klassische Penetrationsprüfungen hinaus. Die Umsetzung in nationales Recht steht noch aus. Ähnliche Rahmenwerke gibt es beispielsweise bereits in Großbritannien. Allerdings ermöglicht TIBER es, mehreren Behörden über Landesgrenzen hinweg an einer Cyber-Übung zusammenzuarbeiten. Zentrale Ziele von TIBER sind insbesondere:

- Ausbau der Cyber-Resilience

- Standardisiertes Red Teaming innerhalb der EU mit der Möglichkeit zur Anpassung an nationale Gegebenheiten

- Definition einer Vorgehensweise zur Etablierung, Implementierung und Management von Red Teaming

- Ermöglichung eines Austausches zwischen Behörden

- Erstellung eines gemeinsamen Protokolls.

Red Team Assessments sind vollumfängliche Angriffssimulationen, individuell angepasst auf die jeweilige Institution. Durch das Operieren aus einer feindlichen Perspektive (Hacking) werden Schwachstellen von kritischen Funktionen und Systemen (Menschen, Technologie und Prozesse) unter realistischen Bedingungen geprüft und anschließend ausgewertet.

Standardisierte Flexibilität

Mit der Einführung eines solchen standardisierten Rahmenwerks sollen die Präventions-, Detektions- sowie die Reaktionsfähigkeiten einer Behörde oder eines Finanzinstituts festgestellt werden. Ausgehend von den Prüfungsergebnissen zu den vorhandenen Sicherheitsmaßnahmen lassen sich Maßnahmen für eventuell identifizierte Schwachstellen ableiten. Die Umsetzung führt langfristig zu einer Erhöhung der innerbetrieblichen und somit auch der nationalen sowie europäischen Cyber-Sicherheit. Durch die Standardisierung von TIBER-EU ist ein hohes Maß an Sicherheit und Vergleichbarkeit gewährleistet. Trotzdem ist das Prüfungsverfahren so flexibel, dass es zugleich die individuellen IT-Schwachstellen einer Institution berücksichtigen kann. Dieses Zusammenspiel aus Standardisierung und Flexibilität auf nationaler wie internationaler Ebene macht TIBER-EU interessant.

Voraussetzungen

Nach dem TIBER-EU Rahmenwerk ist auf nationaler Ebene eine zuständige Behörde zu benennen, welche die gesetzlichen Bestimmungen überwacht und entsprechende Governance-Strukturen schafft.

Die Annahme des Rahmenwerks durch die zuständigen Behörden ist freiwillig. Somit kann es sein, dass die EZB-Bankenaufsicht TIBER-EU-basierende Prüfungen durchführen wird, die nationale Finanzaufsicht (BaFin) hingegen andere Ansätze verfolgt. Wünschenswert wäre ein einheitlicher Standard. Dies umzusetzen, obliegt den zuständigen Behörden der jeweiligen Staaten. In Deutschland wird ein Implementierungsvorschlag durch eine Arbeitsgruppe aus Deutscher Bundesbank und der BaFin unter Beratung des Bundesamtes für Sicherheit in der Informationstechnik (BSI) erarbeitet.

Die zuständigen Behörden müssen eine geeignete TIBER-Implementierung planen sowie umsetzen. Dies dient dazu, dass Banken, die nicht nur in einem, sondern in mehreren Ländern aktiv sind, nicht keine doppelte Prüfung, sondern eine gemeinsame, länderübergreifende TIBER-Prüfung durchführen müssen bzw. eine Aufsicht die (erfolgreiche) Prüfung der anderen Aufsicht anerkennt (wie bereits in den Niederlanden und Belgien geschehen). werden die Rahmenbedingungen für Banken festgelegt, Ressourcen geschont und die kritischen/sensiblen Informationen, die bei dem Test offengelegt werden können, nicht unnötig repliziert und somit einem größeren Personenkreis offengelegt.

In den Niederlanden und Belgien ist die Implementierung bereits erfolgt. Ist beispielsweise eine Bank in beiden Ländern vertreten, bestehen zwei Möglichkeiten: Entweder führt man eine gemeinsame, internationale Sicherheitsprüfung durch oder man erkennt den TIBER-Test der jeweils anderen Aufsicht an. Da es sich um ein standardisiertes Regelwerk handelt, sind die Vorgaben und Umsetzungen grenzüberschreitend durch TIBER vordefiniert. Da durch die Standardisierung nur ein einziger Test notwendig ist, könnte eine verbundene Prüfung für beide Länder erfolgen, was finanziell ressourcensparendes Handeln gewährleistet.

Sofern die Rahmenbedingungen festgesetzt sind, benötigt man kompetente Red-Team-Angreifer. TIBER-EU-Prüfungen müssen von unabhängigen, externen Prüfern durchgeführt werden. Dies gilt sowohl für die Bereiche Threat Intelligence als auch für das Red Teaming.

Hinweis

(Cyber) Threat sind Informationen über Bedrohungen für die Informationssicherheit, die in einem spezifischen Kontext gesetzt sind und dabei unterstützen, zukünftige Situationen vorherzusagen oder Entscheidungen zu treffen.

Siehe dazu auch unser Interview in dieser Ausgabe mit einem Red Teamer („Verbesserung der IT-Security durch einen Rundum-Check“)

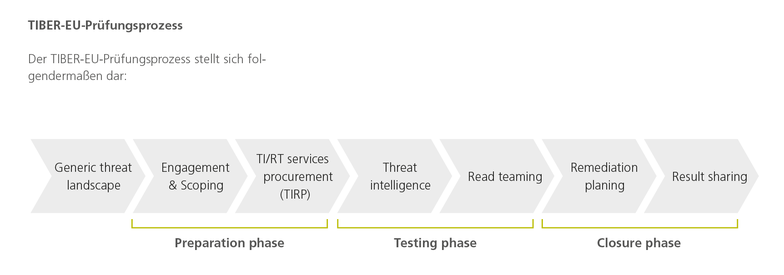

TIBER-EU-Prüfungsprozess

Der TIBER-EU-Prüfungsprozess stellt sich folgendermaßen dar:

Er besteht aus drei obligatorischen Phasen und einer optionalen Phase.

Die Generic Threat Landscape (GTL) Phase ist als optional anzusehen. Sie beinhaltet eine generische Bewertung der Bedrohungslandschaft des nationalen Finanzsektors und die Analyse von allen wichtigen Akteuren und deren spezifischen TTPs (Techniques, Tactics and Procedures). Auf diesen Informationen – auch Threat Intelligence genannt – basiert anschließend die Entwicklung von Angriffsszenarien. Diese Thread Intelligence kann bspw. mit Hilfe eingekaufter Produkte oder auch den Report über den Sicherheitszustand der betriebsinternen IT aufgesetzt werden. Die GTL muss regelmäßig überarbeitet werden, da hier eine Aufnahme der aktuellen Bedrohungslandschaft erstellt wird, welche jedoch abhängig von den sich stetig ändernden Cyberrisiken ist. Durch die Validierung der aktuellen Bedrohungslandschaft werden auch meist die Hauptangriffsziele der Read Teams definiert (und somit meist auch der Scope eingeschränkt).

Anschließend folgt die Preparation Phase, welche den eigentlichen operativen Start der TIBER-EU-Prüfung darstellt. In dieser Phase werden die Ziele festgelegt, die Teams aufgestellt und die Zustimmung von relevanten Aufsichtsbehörden und dem Vorstand der zu prüfenden Institution eingeholt. Zuletzt werden die externen Threat Intelligence und Red Team-Dienstleister mit der Implementierung der Prüfungsleistungen beauftragt. Diese Phase ist verpflichtend.

Die Testing Phase beinhaltet die Threat Intelligence Analyse und den Red Team-Test. Der Threat Intelligence-Dienstleister erstellt einen Bericht, der die spezifischen Bedrohungsszenarien für die anschließenden Red Team-Tests umfasst. Von dem Target Threat Intelligence Report (TTI) leitet sich das Red Team Angriffsszenarien ab. Anschließend beginnt die Durchführung der Cyberangriffe bei laufendem Betrieb.

In der vierten Phase (Closure Phase) werden die Ergebnisse der Prüfungsergebnisse zusammengetragen und dargestellt sowie entsprechende Maßnahmen abgeleitet, die die Cyber-Sicherheit zukünftig verbessern. Ggf. enthält der Report konkrete Empfehlungen zu technologischen Kontrollmaßnahmen, Regularien und Verfahren. Abschließend wird in Zusammenarbeit der geprüften Institution mit der zuständigen Aufsichtsbehörde ein individueller Maßnahmenplan erstellt.

Unabhängigkeit und Vorteile TIBER-Prüfungen sowie Tipps

TIBER-EU-Prüfungen müssen von unabhängigen externen Prüfern durchgeführt werden. Dies gilt sowohl für die Bereiche Threat Intelligence als auch für das Red Teaming.

Da während der Test-Phase Beeinträchtigungen im Servicebetrieb auftauchen können, sollten die Red-Team-Angriffe vermehrt in Service-Randzeiten gelegt werden. Auch die Bereitstellung von gleichwertigen Systemumgebungen sollte gewährleistet sein oder die Einplanung von Stand-by-Wiederherstellungsmechanismen mitbedacht werden.

Ausblick

Da die Harmonisierung der bankaufsichtlichen IT-Security-Checks auf europäischer Ebene mittelfristig ein zentrales Anliegen aller Aufsichtsbehörden sowie der Marktteilnehmer ist, ist davon auszugehen, dass noch in diesem Jahr ein erster Implementierungsvorschlag seitens der BaFin Bundesbank erscheinen wird.